uma vez me perguntaram sobre EASTER EGGs

conhecia do Office... 97 ... véio não w

e essas ...

http://tecnologia.terra.com.br/internet/conheca-10-easter-eggs-escondidos-no-buscador-do-google,799341547d738410VgnVCM20000099cceb0aRCRD.html

O Google é mestre em auxiliar na busca por informações importantes e sérias, mas ele também é o parceiro preferido de todo internauta na hora de procurar alguma besteira na internet. O que nem todo mundo sabe é que o próprio Google é o mestre da "zueira".

No aniversário de 16 anos do nosso querido buscador, selecionamos 10 easter eggs - segredos escondidos - que o buscador do Google carrega consigo e que nem todo mundo conhece.

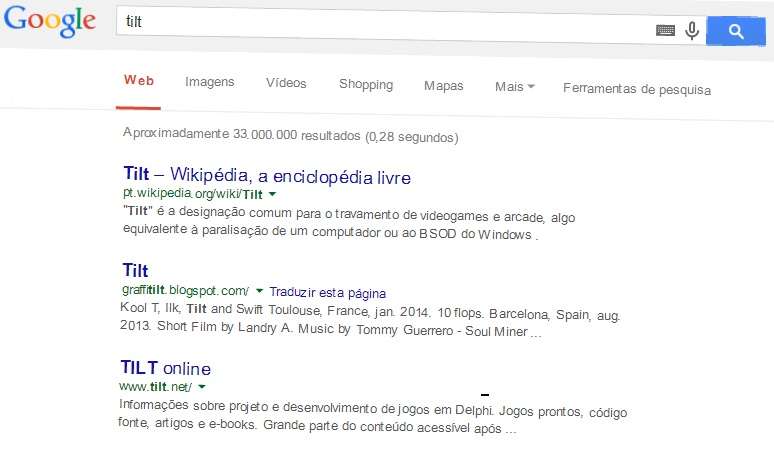

1. Entortando sua pesquisa

Em inglês, a expressão "tilt" - bastante conhecida por quem joga videogames - é usada quando acontece algum erro. Se você procurar por essa palavra ou pela palavra "askew" (em português, torto) no Google, não se assuste com o que acontece na busca.

Foto: Reprodução/Google

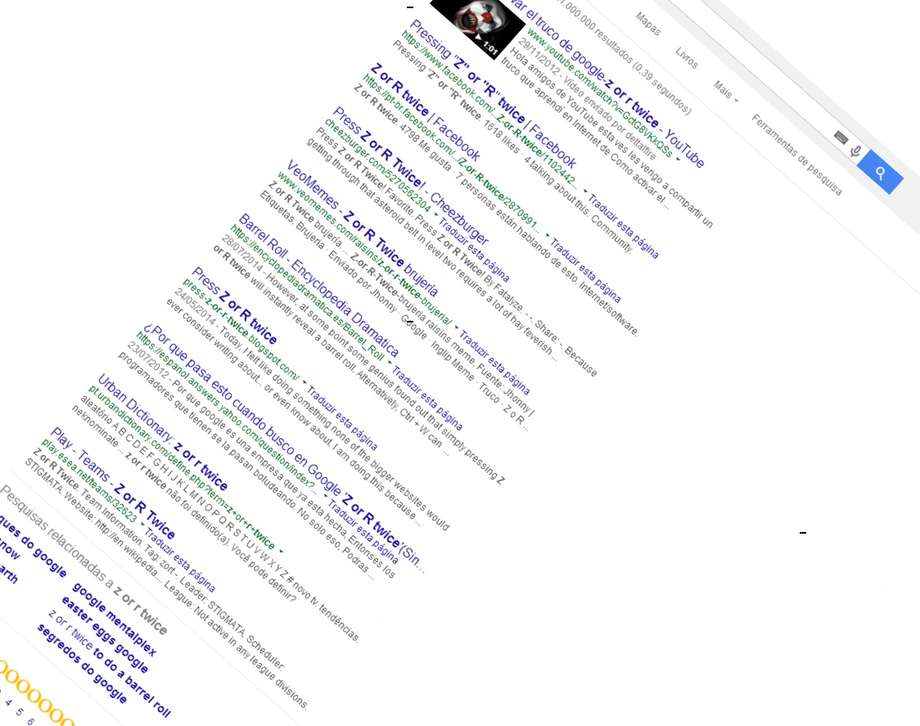

2. Loopping completo

publicidade

Se entortar a pesquisa não foi o suficiente para você, que tal uma volta de 360º? Inspiradas no clássico jogo Star Fox 64", as expressões "do a barrel roll" ou “z or r twice" dão início a um looping completo do buscador. Pode testar!

Foto: Reprodução/Google

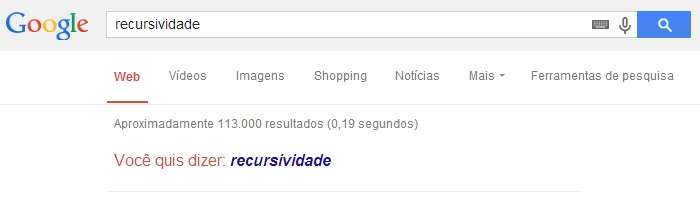

3. Dando 'bug' no sistema

Você sabe o que significa a palavra "recursividade"? É um termo genérico usado com o intuito de descrever algum processo de repetição. O Google usou a ferramenta "você quis dizer" para brincar com essa palavra. A busca pode ser feita em português ou em inglês.

Foto: Reprodução/Google

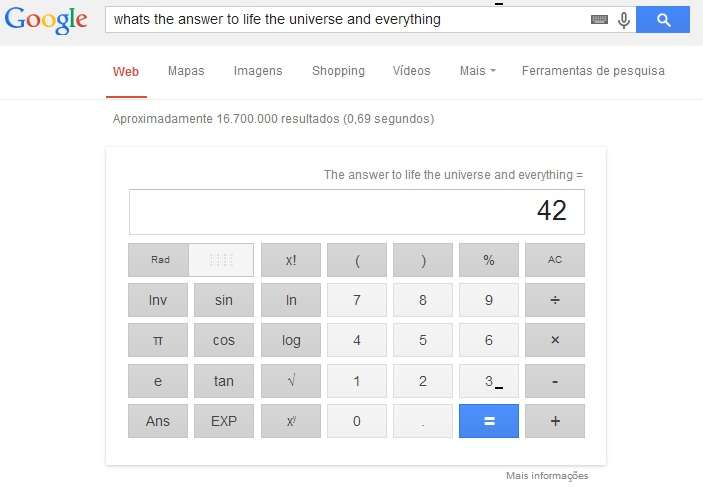

4. A resposta dos nerds

Quase todos os nerds já leram algum dos livros da série "O Guia dos Mochileiros da Galáxia". Nesta coleção de Douglas Adams, existe uma teoria que defende que o número 42 é a resposta para todas as perguntas do universo. O Google concorda com o autor. Para confirmar isso, basta procurar no buscador a expressão "whats the answer to life the universe and everything".

Foto: Reprodução/Google

5. Desabamento no Google

Depois de entortar a pesquisa e de virar a tela em 360º, os internautas podem ainda "tirar o chão" do buscador. Digitando a expressão "google gravity" no buscador e clicando em "estou com sorte", você vai ver um pequeno desabamento acontecer em seu monitor.

Foto: Youtube/Terra

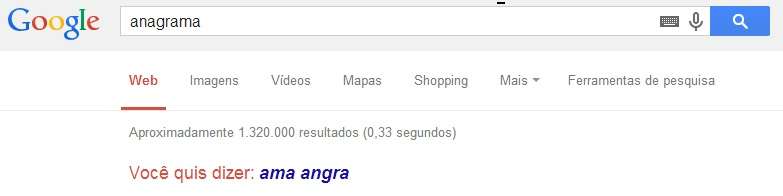

6. Iracema x América

publicidade

Anagrama é uma palavra ou uma expressão que pode ser gerada com as mesmas letras de outras palavras ou expressões. Quer entender melhor? Dá uma "googada" nessa palavra e veja o que o Google sugere na ferramenta "você quis dizer".

Foto: Reprodução/Google

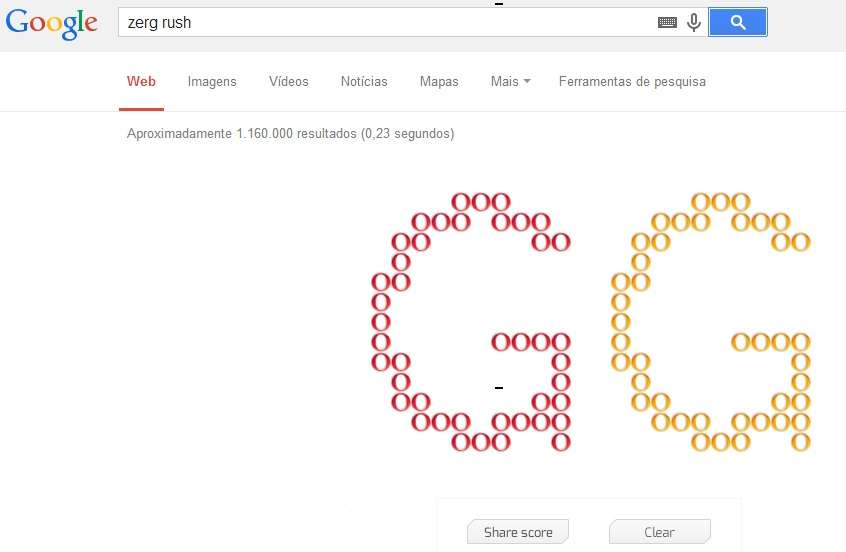

7. Chuva de letrinhas

Em mais uma homenagem nerd, o Google relembra o jogo "StarCraft II" quando o usuário busca a expressão "zerg rush". Os resultados são envolvidos por uma invasão de letras e o internauta deve clicar em cada uma delas para salvar sua pesquisa. Ao final do jogo, o termo GG (good game, conhecida pelos jogadores de StarCraft) aparece na tela, em alusão ao símbolo do Google. Confira aqui!

Foto: Reprodução/Google

8. Traz a pesquisa que 'pixca'

Mais um easter egg do Google é encontrado quando o usuário digita a expressão "blink html" no buscador. Em português, a palavra "blink" significa "piscar".

Foto: Reprodução/Facebook

9. Para os fanfarrões

Se você é do tipo que adora tirar sarro dos amigos, mas não conhece esse segredo do Google, você não "sabe de nada, inocente". A ferramenta "let me google that for you" ("deixe que eu Google isso para você", em português) foi feita para quem quiser se livrar daquele amigo chato que tem preguiça de fazer pesquisas e pergunta tudo.

A ferramenta funciona assim: o internauta digita a palavra que quer pesquisar e, após clicar no botão indicado, o buscador gera um link que faz a busca sozinho. Teste aqui.

Foto: Reprodução/Google

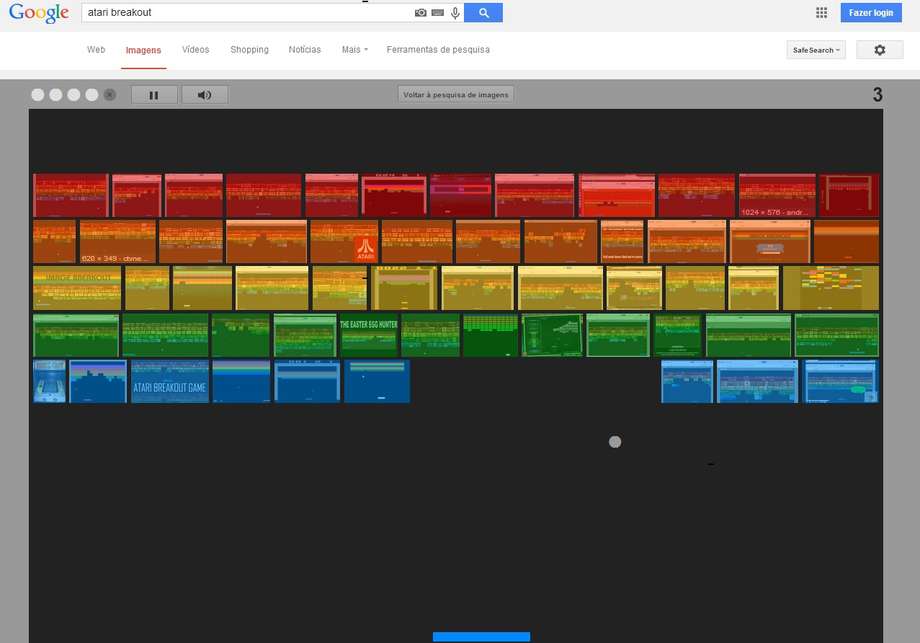

10. E a 'zueira' não tem fim \o/

publicidade

Por fim, que tal pesquisar a expressão "atari breakout" no Google Imagens e relembrar um dos antigos jogos de videogame mais viciantes do mundo? Google, parabéns! Você é o mestre da "zueira"!

Foto: Reprodução/Google